Source : The Intercept, Micah Lee, 22-12-2017

Comme beaucoup d’autres journalistes, militants et développeurs de logiciels que je connais, je transporte mon ordinateur portable partout quand je voyage. Il contient des informations sensibles ; conversations sur messageries, e-mails, stockages de mots de passe, clés de chiffrement, travaux inédits, navigateurs Web connectés à divers comptes, etc. Mon disque est crypté, mais tout ce qu’il faut pour contourner cette protection est pour un attaquant – une femme de ménage d’hôtel mal intentionnée, ou « evil maid » [serveur malveillant], par exemple – passer quelques minutes à le falsifier physiquement à mon insu. Si je reviens et continue à utiliser mon ordinateur compromis, l’attaquant pourrait avoir accès à tout.

Edward Snowden et ses amis ont une solution. Le lanceur d’alerte de la NSA et une équipe de collaborateurs ont travaillé sur une nouvelle application Android open source appelée Haven que vous installez sur un smartphone supplémentaire, transformant l’appareil en une sorte de sentinelle pour surveiller votre ordinateur portable. Haven utilise les nombreux capteurs du smartphone – microphone, détecteur de mouvement, détecteur de lumière et caméras – pour surveiller les changements dans la pièce et enregistrer tout ce qu’il remarque. La première version bêta publique de Haven a été officiellement lancée ; elle est disponible dans Play Store et sur F-Droid, une app store open source pour Android.

Snowden aide à développer le logiciel grâce à un projet qu’il dirige à la Fondation pour la Liberté de la Presse, qui reçoit des fonds de la société mère de The Intercept. Je siège au conseil d’administration de la FPF avec Snowden, je suis un fondateur de la FPF, et j’ai aidé à développer l’application, y compris pendant neuf mois de tests. Ceci dit, je serai franc au sujet des défauts de jeunesse du produit, et j’ai sollicité la contribution pour cet article de personnes non impliquées dans le projet.

Le Guardian Project, un collectif mondial de développeurs d’applications de sécurité mobiles, collabore également sur Haven.

Haven est une solution externe à un problème que les fabricants d’ordinateurs tentaient traditionnellement de gérer de l’intérieur des appareils. Certains ordinateurs portables, par exemple, offrent un « démarrage sécurisé » via une puce spéciale inviolable appelée module Trusted Platform, qui essaie de s’assurer que le code de démarrage de l’ordinateur n’a pas été modifié pour être malveillant. Mais cela peut se produire de différentes façons : il peut y avoir des bugs dans le code qui effectue la vérification, les attaquants pourraient faire marquer leur code comme digne de confiance, ou un code malveillant pourrait être inséré après le bootloader. Certains utilisateurs d’ordinateurs ont essayé la solution low-tech de vernis à ongles sur leurs vis d’ordinateur portable, créant une sorte de sceau qui serait brisé lors d’une tentative d’altération.

« En raison de la façon dont les ordinateurs portables actuels, et probablement la plupart des autres ordinateurs, sont fabriqués aujourd’hui, il est pratiquement impossible de systématiquement vérifier plus tard si le portable a été corrompu ou non », explique Joanna Rutkowska, fondateur du système d’exploitation sécurisé Qubes qui a inventé le terme « evil maid » en 2009 dans le cadre de son travail en tant que chercheur en sécurité.

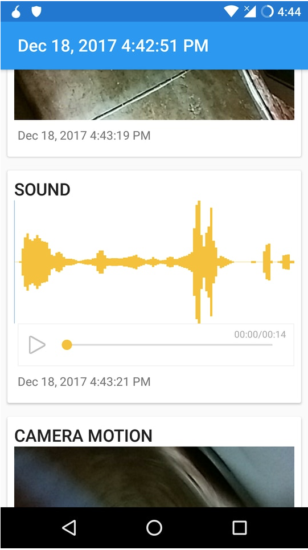

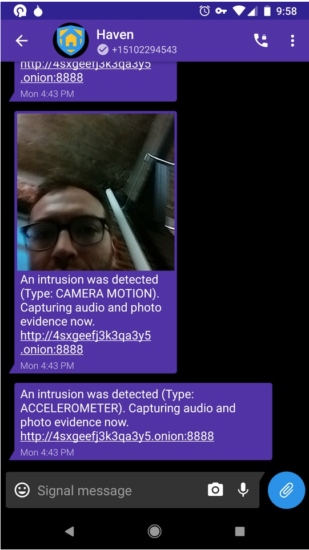

Voici comment Haven pourrait fonctionner : Vous verrouillez votre ordinateur portable dans un coffre-fort d’hôtel – pas un geste prudent en soi – et placez votre téléphone Haven par-dessus. Si quelqu’un ouvre le coffre-fort pendant que vous êtes absent, le posemètre du téléphone pourrait détecter un changement d’éclairage, son microphone pourrait écouter le coffre-fort s’ouvrir (même l’agresseur qui parle), son accéléromètre pourrait détecter un mouvement si l’attaquant le déplace, et sa caméra pourrait même capturer un instantané du visage de l’attaquant. L’application Haven enregistrera toutes ces preuves localement sur l’appareil Android.

Vous pouvez configurer Haven pour qu’il vous envoie des alertes cryptées en temps réel sur ce qu’il détecte sur votre autre téléphone, celui que vous transportez, lorsqu’une intrusion est détectée. Vous pouvez choisir d’obtenir des notifications de signal cryptées, et vous pouvez également configurer Haven pour exécuter un site Web de service Tor onion (c’est-à-dire un site darknet) et utiliser le navigateur Tor sur un autre périphérique pour vous connecter et afficher toutes les alertes le tout sans donner à quelqu’un d’autre l’accès à ces logs de preuves à moins que vous ne choisissiez de les partager. Haven prend également en charge les notifications de texte SMS, qui peuvent être interceptées mais qui peuvent être plus fiables dans certaines situations.

Ma principale utilisation de Haven est de protéger mon ordinateur portable contre les attaques de « evil maid », mais ce n’est pas la seule raison pour laquelle les gens pourraient être intéressés par l’application. « J’imagine que cela pourrait être utile aux victimes de violence conjugale inquiets que leur agresseur trouve le moyen de les espionner », a déclaré Eva Galperin, directrice de la cybersécurité pour Electronic Frontier Foundation. Galperin est familière des défis de sécurité par des attaques « d’evil maid », mais n’a pas testé Haven elle-même. « Cela pourrait être utile pour les adolescents préoccupés au sujet de leurs parents, ou des partenaires indiscrets, ou les amis [qui les espionnent]. Ou si vous êtes à l’université et que vous vous inquiétez à propos de votre colocataire », a-t-elle ajouté.

La principale préoccupation de Galperin à propos de Haven sont les faux positifs. « Si vous êtes inquiets à propos de personnes qui entrent dans la chambre et qui déplacent des objets, cela ne veut pas nécessairement dire qu’elles ont des intentions malveillantes. Ou vous pourriez arranger les objets de façon à réagir très vite, puis vous vous retrouvez avec un tas de résultats faussement positifs et vous devenez paranoïaque sans raison », a-t-elle dit. « Peut-être que la « bonne n’est pas malveillante » [ # evil maid ]. Parfois, la femme de ménage est juste une femme de ménage. »

Haven peut également être utilisé comme système de sécurité à la maison ou au bureau pour détecter les intrusions ou le vandalisme pendant votre absence, positionnant le téléphone pour vous envoyer des photos quand quelqu’un marche dans le champ de vision. Ou vous pouvez l’utiliser pour observer la faune sauvage dans les zones rurales, ou pour capturer des preuves de violations des droits humains et de disparitions.

Basé sur mon expérience pour avoir testé Haven jusqu’ici, voici quelques-uns des éléments à considérer.

Vous avez finalement besoin d’un appareil Android distinct pour utiliser Haven de manière efficace, mais vous n’avez pas besoin de payer le service téléphonique pour cet appareil si vous ne le désirez pas. Sans service téléphonique, voici vos options pour utiliser Haven :

- Vous pouvez choisir de ne pas recevoir de notifications sur votre autre téléphone, et au lieu de cela, il vous suffit de consulter les relevés d’événements de Haven une fois que vous revenez dans les lieux que vous surveillez.

- Vous pouvez vous connecter à un réseau Wi-Fi (comme le réseau de l’hôtel) sur votre téléphone Haven et configurer Haven pour qu’il exécute un site Web de service Tor oignon directement sur le téléphone. Vous pouvez ensuite utiliser Tor sur un ordinateur, Orfox sur un téléphone Android, ou Onion Browser sur un iPhone pour charger ce site Web afin de vérifier les alertes d’intrusion. Pour ce faire, vous devez aussi installer l’application Orbot, qui est Tor pour Android, sur votre téléphone Haven.

- Vous pouvez également vous connecter au réseau wifi et configurer Haven pour vous envoyer des notifications à Signal en temps réel lorsque des événements d’intrusion se produisent. C’est le moyen le plus simple d’obtenir des alertes. Cependant, sans service téléphonique, ce n’est pas facile à configurer car vous aurez besoin d’obtenir un numéro de téléphone supplémentaire pour enregistrer un nouveau compte associé, comme décrit dans cet article.

Si vous payez pour le service téléphonique et pour votre téléphone Haven :

- Si votre forfait téléphonique inclut des données mobiles, vous n’avez pas à vous soucier de la disponibilité d’un réseau Wi-Fi. En fait, je vous recommande de désactiver le wifi et d’utiliser uniquement des données mobiles.

- Vous pouvez utiliser l’application Haven pour enregistrer un compte Signal en utilisant le numéro de ce téléphone, pour envoyer des notifications cryptées à votre téléphone normal via Signal.

- Vous pouvez également demander à Haven d’envoyer des notifications par SMS à votre téléphone normal sur les événements d’intrusion, au lieu d’utiliser Signal.

Si vous prévoyez d’être absent pendant une longue période, vous devrez peut-être brancher votre téléphone Haven pour qu’il ne soit plus à court de batterie et éteint. Cela signifie que vous ne pouvez pas garder votre ordinateur portable et votre téléphone Haven dans un coffre d’hôtel pendant trop longtemps avant que la batterie ne soit hors service. Mais, compte tenu que les coffres de l’hôtel ne sont pas très sûrs, ce n’est pas tellement différent de laisser votre ordinateur portable et votre téléphone Haven sur le bureau ou la table de chevet, branchés.

Une autre chose à considérer est la sécurité de votre téléphone Haven lui-même.

Un attaquant intelligent qui sait que vous utilisez Haven pourrait bloquer les fréquences wifi, les données mobiles et SMS sans fil, empêchant Haven de vous envoyer des notifications. L’attaquant pourrait alors tenter d’accéder au téléphone pour supprimer les rapports locaux de preuves de l’appareil.

Pour cette raison, il est important de verrouiller votre téléphone Haven. Verrouillez votre téléphone avec un code fort ou un mot de passe, et assurez-vous que votre téléphone est crypté. Vous pouvez modifier votre écran de verrouillage et vos paramètres de sécurité à partir des Paramètres. En outre, installez toutes les mises à jour pour Android et pour toutes vos applications, et éteignez tous les signaux radios que vous n’utilisez pas, comme Bluetooth et NFC. Si vous le pouvez, utilisez les données mobiles et désactivez le wifi. Cela réduira la surface d’attaque du téléphone, rendant plus difficile pour un attaquant de le pirater une fois qu’il est entré dans votre chambre.

Rutkowska dit qu’elle « croit » absolument qu’il y a un besoin de technologie comme Haven, et suggère que les développeurs ajoutent « un signal heatrbeat … pour la journalisation à distance ». Cela aiderait à avertir les utilisateurs lorsque l’appareil perd une connexion réseau, par exemple en cas de brouillage. Elle pense également que la plupart des utilisateurs désactiveront les notifications en temps réel parce que « recevoir beaucoup de messages de Signal est ennuyeux » – mieux vaut avoir un journal qui peut être consulté plus tard. Pour le protéger contre la falsification, un tel journal pourrait être signé cryptographiquement. Il pourrait également être poussé vers un emplacement distant, comme un référentiel de contrôle de version Git fonctionnant sur un serveur distant.

Si un attaquant peut à la fois bloquer les signaux radio de votre téléphone Haven et les pirater pour supprimer les preuves d’intrusion, il est alors possible qu’il fasse encore une attaque malveillante sur votre ordinateur portable sans se faire prendre. Cependant, Haven rend une telle attaque considérablement plus onéreuse, avec moins de certitude de succès, que si tout ce qu’ils avaient à faire était de trafiquer votre ordinateur portable.

Une autre chose à garder à l’esprit est que Haven peut seulement surveiller les intrusions si vous l’activez réellement. Pendant mon temps de test, plus d’une fois j’ai placé mon téléphone Haven au bon endroit, je me suis assuré qu’il était connecté au wifi pour pouvoir recevoir des notifications, et branché pour que la batterie ne se décharge pas, mais j’ai oublié d’activer l’application. Quelques heures plus tard, lorsque je suis revenu dans ma chambre et que j’ai trouvé le téléphone Haven désactivé, je n’avais aucun moyen de savoir si une intrusion s’était produite ou non.

Enfin, Haven est encore en début de développement. Il y a encore des problèmes à résoudre, de nombreux bugs à corriger et de nombreuses fonctionnalités qui le rendraient plus utile et plus fiable. Il y a des résultats faussement positifs ; une fois, je suis revenu pour trouver plus de 80 alertes d’intrusions, toutes relevaient des bruits de voitures bruyantes ou de sirènes qui circulaient à proximité dans ma chambre d’hôtel à Manhattan. Et parfois, les événements réels ne sont pas enregistrés quand ils le devraient – j’ai rencontré des problèmes où les mouvements de caméra ne se déclenchaient pas du tout sur mon appareil, mais ce bug a été résolu pour moi maintenant. Il serait prudent d’attendre que l’application Haven arrive à maturité avant de s’en doter dans des situations de haute sécurité.

Mais déjà maintenant, c’est bien mieux que de laisser votre ordinateur portable exposé à des attaques physiques sans aucune surveillance pendant que vous allez boire un verre après une longue journée de conférence.

Source : The Intercept, Micah Lee, 22-12-2017

Traduit par les lecteurs du site www.les-crises.fr. Traduction librement reproductible en intégralité, en citant la source.

Commentaire recommandé

Il existe aussi un moyen de sécuriser les données sensibles en permettant de plus de pouvoir les utiliser à tout instant sur n’importe quel ordi.

Il suffit de créer une clé USB bootable (voir carrément un disque dur externe en 2.5′ en USB) et sécurisée que vous emportez avec vous en permanence.

Vu la taille des dernières clés USB il est facile de les planquer n’importe où, certaines ayant même la forme de bijoux ou d’objets anodins qui fonctionnent « normalement » (pendentifs, boucles d’oreilles, petit « cadenas », coupe-ongles, etc…).

Sur le PC vous ne laissez que des infos sans importance (quelques photos de vos proches et de vos animaux favoris par exemple) et sur la clé se trouvent toutes les données « confidentielles » ET un O.S. sécurisé qui passe totalement sous les « radars ».

Comme la clé USB bootable ne touche pas au contenu de l’ordi sur lequel elle démarre elle ne laisse aucune trace.

Installez Tails par exemple, un OS anonymisant pour Internet qui vous permettra aussi de vous promener en toute sécurité sur le WEB. Lien sur le site en

anglaisFRANÇAIS : https://tails.boum.org/Pour résumer, votre PC servira de « Pot de miel » (honneypot) pour attirer les gogos mais comme vous n’avez strictement rien sur son disque dur interne vous n’en avez rien à faire.

De temps en temps, vous rechargez l’OS d’origine (en ayant préalablement fait une sauvegarde totale du disque avec Clonezilla (live, sur clé USB aussi) pour éventuellement supprimer les « plaisanteries » qui auraient pu être introduites par des « petits malins ». Site (en anglais hélas) : https://clonezilla.org/

Vous pouvez aussi utiliser votre clé pour démarrer sur un PC « que vous ne connaissez pas » (amis, proches, il est préférable d’éviter les machines de la NSA si on ne veut pas se faire repérer) et vous pouvez retrouver tout votre environnement « tranquillou » même quand vous avez laissé votre PC chez vous.

Seule contraintes : Il faut que la machine hôte permette de booter sur une clé USB. Et bien sûr ne JAMAIS se séparer de sa clé USB ni la perdre… Il faut quand même faire quelques efforts, tout ne tombe pas tout cuit.

20 réactions et commentaires

Un appareil dédié utilisant en plus une technologie alternative (LoRa, Sigfox) pourrait être efficace même en cas de jamming cellulaire et coupure WiFi, et dans certains cas pourrait même communiquer malgré l’épaisseur du blindage d’un petit coffre fort.

+1

AlerterEn effet, ce n’est pas éfficace en cas de jamming (brouilleur d’ondes Wifi & GSM) ! Hélas

+0

Alerteret donc pour se protéger des espionnages et de la surveillance on met en place un système d’espionnage et de surveillance…

+12

AlerterMerci pour cet article, juste une petite remarque, en français le verbe « crypter » n’a aucun sens et ne devrait même pas exister, il faut employer le verbe « chiffrer ».

Déchiffrer signifie obtenir un message en clair en utilisant une clé…(la clé étant la règle de codage qui permet de transformer le texte)

Chiffrer signifie cacher ce message un utilisant la clé.

Décrypter en revanche signifie obtenir le message en clair SANS avoir la clé…

Crypter n’a donc aucun sens puisqu’il est inconcevable de coder le message sans clé.

+11

AlerterMerci pour cet essai de linguistique.

Cependant, notez qu’un terme peut avoir quelques étymologies différentes selon les usages (selon la culture locale).

Donc « crypté » conserve son sens, dictionnaire comme pratique, plus haut.

Il y a d’une part, des puristes du dictionnaire de l’Académie, et de l’autre, des puristes de la recherche operationnelle, c’est à dire de l’étude et de la compréhension de ce qui se passe en pratique. Cette seconde conduit à des expressions pragmatiques, qu’une Académie sefforcera de renommer dans son cadre, conceptuel, ce qui en changera le sens, différent de son origine.

De la une richesse mais aussi une complexité… a intégrer

+7

AlerterIl existe aussi un moyen de sécuriser les données sensibles en permettant de plus de pouvoir les utiliser à tout instant sur n’importe quel ordi.

Il suffit de créer une clé USB bootable (voir carrément un disque dur externe en 2.5′ en USB) et sécurisée que vous emportez avec vous en permanence.

Vu la taille des dernières clés USB il est facile de les planquer n’importe où, certaines ayant même la forme de bijoux ou d’objets anodins qui fonctionnent « normalement » (pendentifs, boucles d’oreilles, petit « cadenas », coupe-ongles, etc…).

Sur le PC vous ne laissez que des infos sans importance (quelques photos de vos proches et de vos animaux favoris par exemple) et sur la clé se trouvent toutes les données « confidentielles » ET un O.S. sécurisé qui passe totalement sous les « radars ».

Comme la clé USB bootable ne touche pas au contenu de l’ordi sur lequel elle démarre elle ne laisse aucune trace.

Installez Tails par exemple, un OS anonymisant pour Internet qui vous permettra aussi de vous promener en toute sécurité sur le WEB. Lien sur le site en

anglaisFRANÇAIS : https://tails.boum.org/Pour résumer, votre PC servira de « Pot de miel » (honneypot) pour attirer les gogos mais comme vous n’avez strictement rien sur son disque dur interne vous n’en avez rien à faire.

De temps en temps, vous rechargez l’OS d’origine (en ayant préalablement fait une sauvegarde totale du disque avec Clonezilla (live, sur clé USB aussi) pour éventuellement supprimer les « plaisanteries » qui auraient pu être introduites par des « petits malins ». Site (en anglais hélas) : https://clonezilla.org/

Vous pouvez aussi utiliser votre clé pour démarrer sur un PC « que vous ne connaissez pas » (amis, proches, il est préférable d’éviter les machines de la NSA si on ne veut pas se faire repérer) et vous pouvez retrouver tout votre environnement « tranquillou » même quand vous avez laissé votre PC chez vous.

Seule contraintes : Il faut que la machine hôte permette de booter sur une clé USB. Et bien sûr ne JAMAIS se séparer de sa clé USB ni la perdre… Il faut quand même faire quelques efforts, tout ne tombe pas tout cuit.

+17

AlerterSauf que ton système d’exploitation installé sur USB tourne toujours sur le matériel (processeur, carte réseau, …) piégé; donc retour à la case départ. Sur ces attaques, c’est le matériel (plus exactement la programmation du matériel/firmware) qui est piégé, permettant de contourner toutes les protections logicielles.

+4

AlerterHeu… avec une clef usb système protégée physiquement en écriture (avec des systèmes entièrement chargés en mémoire vive) et une autre idem pour les données où l’on autorise l’écriture hors connexion ça blinde un peu quand même. Seulement on est tellement fliqués que se protéger nous classe dans la catégorie des « hackers », ennemis d’Etat. Aussi il faudrait que ces moyens efficaces soient utilisés en masse, et ils ne sont à utiliser que pour nos données jugées sensibles.

+3

AlerterMmmm pour modifier le hardware il faut y aller franchement. Ça doit être très rare. La plupart des attaques vont rester logicielles, comme un keylogger ou un virus. En bootant sur la clé tu te protèges de ces attaques.

L’os de la clé peut être crypté et les fichiers cryptés en sus.

+0

AlerterNon, c’est au contraire très simple, du fait que 95% du hardware (HW) incorpore maintenant un firmware, ce qui permet de le mettre àjour (lire : réparer les conneries des devs trop pressés par leur direction de mettre le bouzyn sur le marché) – problème, dans 99.9999% des cas, aucune identification/authentification du nouveau firmware n’est prévue (« normal », vu que même les fabricants de HW ont pris le plis M$, en considérant leurs utilisateurs comme des bêta-testers :/)

Ce firmware (FW) n’étant que du software (SW), évidemment compilé en exécutable, uploadé dans une EEPROM, et les fabricants n’ayant pas jugé utile d’inclure le strict minimum en matière de sécurité (vérification d’une signature du firmware + vérification de son checksum), son remplacement sauvage reste indétecté et difficilement détectable.

Par ailleurs, la non-protection de certains device, tel celle du FW des ports USB, est un véritable pousse au crime : rien de plus facile que d’en réécrire une partie pour intercepter l’IRQ clavier en renvoyant toute frappe sous la forme d’un fichier vers un site distant ou même en temps réel – ce qui invalide donc automatiquement la solution de la clé USB incorporant son propre OS – c’est d’ailleurs tellement énorme qu’il est indubitable que certaines agences à 3 lettres ont forcé la main aux fabricants, ce qui est, au bas mot, débile, puisque l’on trouve toujours plus fort que soi.

Il est notable que ça vaut également pour une méthode chère à la NSA : la même chose planquée dans le FW d’un ou plusieurs disque(s)…

Il-y-a également les erreurs de bonne foi, tel la permutation possible entre entrées et sorties de quasiment tous les chipsets audio émanant de Realtek – la chose, connue depuis longtemps (et pour cause, elle est décrite dans les datasheets), ayant pour but de faciliter la vie aux développeurs HW dans leur implantation des chips – malheureusement, cela permet de facilement le reprogrammer à la volée pour utiliser un haut-parleur en tant que micro.

La solution la plus fiable étant d’utiliser un ou plusieurs ordinateurs en stick/stamp (System On Chip, SOC) et de chiffrer ses données soit avec un algorithme qui tienne la route (Serpent, par exemple, surtout pas AES) et fichier par fichier (chiffrer tout le disque exposant à des side attacks très efficaces), soit, si lesdits fichiers restent petits, en utilisant une réécriture triviale du Shamir’s Secret Sharing Scheme, qui permet de fragmenter les données sur N supports en les chiffrant tout en indiquant combien de supports (partant de N-1) sont nécessaires pour reconstituer l’original.

Malheureusement, il n’existe que 2 ou 3 modèles de SOC USB qui soient totalement immunisés contre les attaques de FW USB et ils ne sont pas vraiment accessibles au grand public.

Les mobiles sont, bien entendu, totalement exclus du champ sécuritaire, puisque facilement hackables, tant par leur système principal (ou même par un simple vidage complet de la mémoire persistente par USB) que par l’OS supérieur (RTOS) gérant toutes les communications, et qui intègre d’ailleurs plusieurs primitives permettant d’effectuer ce dump à distance.

Il n’y a donc rien de trivial à protéger ses données en déplacement, surtout si l’on a à en (ré)écrire plus.

+1

AlerterDémonstration vidéo: comment piéger un pc portable en moins de 5 minutes.

https://www.youtube.com/watch?v=loBX_vEXxVA

+3

AlerterJe modérerais les effets de cette vidéo.

En effet, il s’agit d’un vieux PC sur lequel il y avait encore un connecteur JTAG qui permet d’aller reprogrammer la mémoire flash sur la carte.

Pour faire baisser les coûts, les fabricants ne montent plus le connecteurs JTAG (qui ne servent qu’une seule fois lors de la fabrication de la carte) et le remplacent par des pastilles de test qui peuvent être regroupées… ou pas afin de programmer la carte sur un banc de test équipés de pointes de test.

Comme l’intégration augmente et les cartes sont de plus en plus petites, les pastilles de test peuvent faire 0,5mm de diamètre, et comme il faut placer les pointes de test avec une précision de 0.1mm dans le pire des cas il est humainement impossible de connecter quoi que ce soit sur ces pastilles si on est pas équipé d’une interface de test (qui nécessite le démontage complet de la carte).

Une autre solution encore plus simple consiste à programmer la mémoire flash avant de la poser sur la carte et de la passer dans le four de refusion.

L’utilisation du JTAG est imparable je vous l’accorde, mais sur les machines actuelles elle est désormais impossible car les connecteurs ont été supprimés pour faire baisser les coûts de fabrication (d’environ 0,5€ : connecteur, temps machine, chaîne logistique etc.. plus les défauts d’assemblage bien sûr).

+0

AlerterBienvenu dans le monde merveilleux des barbouzes. ?

Ps

J’en viens parfois à regretter le monde d’avant… surtout quand on voit se mettre la censure coordonnée des GAFA autour de l’affaire « infowars.

+1

AlerterNigel Farage, qui a été l’un des tous premiers à avoir à donner son avis sur cette affaire, a farpaitement cerné la faille juridique avec un raisonnement totalement imparable auquel lesdites « plates-formes de contenu » auraient du très longuement réfléchir avant de faire ce qu’elles viennent de faire :

* puisqu’elle agissent comme ça, elles font donc de l’édition de contenu,

* si elles font de l’édition de contenu, c’est donc que chacune est un éditeur,

* et _toute personne_ utilisant ce publicateur est à même de l’attaquer en justice s’il s’estime lèsé. (<- final, le point 😉

À la leur pour arriver à prouver le contraire, et pour analyser tous les contenus une fois qu'elles auront perdu en cour de justice…

+0

AlerterJuste pour signaler au public ce qui passe inaperçu dans « notre » presse, il y à peine quelques jours, l’information selon laquelle, une grande entreprise du marcher nord Américain, à rendu publique les infos personnelles de 250 million d’Américain; nom, adresse, n° de tél, de fax, courrier électronique, comptes bancaire, n° de carte de payement, réseaux sociaux…. et de 100 million d’entreprises siégeant aux USA.

Ce n’est pas hélas, la première, mais la suite de nombreuses infractions du même genre, la question c’est que les « créateurs » en informatique, les géants de la sécurité payante n’est ce pas, démontrent leur impuissance face a ces attaques en masse contre les intérêts des populations, alors en réponse nous n’avons d’autres choix que de nous en prémunir en demandant à nos représentants élus de promouvoir des lois d’une extrême rigueur à l’encontre de ces menaces sociales et économiques du pays qui en est victime.

+2

Alerter« alors en réponse nous n’avons d’autres choix que de nous en prémunir en demandant à nos représentants élus de promouvoir des lois d’une extrême rigueur à l’encontre de ces menaces sociales et économiques du pays qui en est victime. »

NON, ce n’est pas du TINA. Nous sommes une economie de marché,le dernier pouvoir qu’il nous reste encore c’est celui de dire NON:

-non,je n’achete pas un telephone portable qui n’a pas de batterie amovible

-non,je n’utilise pas une cb sans contact

-non je n’achete pas vos produits a la con,je n’utilise pas vos services qui m’entravent,je ne signe pas vos contrats et autres clufs alienants,je ne rachete pas un nouvel ordi dont la puissance « supplementaire » sera completement phagocyte par des mises a jour continuelles et des publicites intempestives etc…

+4

AlerterFarpaitement, marre des gens qui vont pleurer dans les jupes d’un état, alors qu’ils sont incapables de voir qu’il est en train de leur faire pire ! (@tepavac : pourquoi croyez-vous qu’il soit maintenant obligatoire de produire une pièce d’identité de moins de 10 ans en france? Si ce n’est pour vous ficher sur votre bobine et que les systèmes experts apprennent à correctement vieillir/modifier/extrapoler un visage sur commande.)

calal a donné ZE solution : tous ces trous du culs ne vivent que parce que les gens ne lisent rien, mais s’offusquent quand ils apprennent, par exemple, que FB écoute leurs conversations privées (aux USA, ici, ça tombe sous le coup de la loi), et ils ne sont même pas conscients que tout est fait pour les rendre addicts à ces « services » dont ils sont le produit – pourtant, leur pouvoir est sans limite et imparable : refuser systématiquement les conditions d’utilisation indignes et garder leur porte-feuille dans leur poche quand le vendeur les prend pour des cons.

Seulement, ça veut aussi dire se « priver » pour être en parfait accord avec ses propres principes, et fort malheureusement, beaucoup de gens sont tellement décérébrés qu’ils en sont devenus totalement incapables.

Allez, @tepavac, nous vous laissons avec votre iPhone, vos MAC et vos comptes FB et autres google, dormez bien… nous n’en doutons pas.

+1

Alerterça veut aussi dire se “priver”…

Euuh… Je ne me prive pas du tout de quoi que ce soit en boycottant toutes ces merdes (dont je participe hélas à la conception – il faut bien vivre).

J’ai simplement d’autres centres d’intérêt et je préfère rendre visite à des amis ou me faire une petite balade en montagne au lieu de rester le cul vissé devant un écran…

Il est tout à fait possible de ne pas financer toutes les entreprises « high tech », même au niveau des biens physiques.

Pour le matériel, je me contente simplement d’aller « fouiller dans les poubelles » de mes amis afin de récupérer le matériel « obsolète » dont ils se débarrassent… Des téléphones mobiles aux ordinateurs en passant par les lave-linge et même les automobiles.

Non seulement c’est gratuit mais en plus on a l’embarras du choix et on peut ne récupérer que ce dont on a réellement besoin, voire même en doublon pour avoir des pièces de rechange..

Et plus le temps passe, plus les « trucs » que je récupère sont « rustiques » car plus fiables et plus faciles à entretenir ou à dépanner.

Vous n’imaginez pas par exemple le nombre de PC « trop lents » sous Winbouze 7++ qui d’un coup deviennent des « avions de chasse » quand on installe un Linux ne comportant que le strict nécessaire.

Quant aux téléphones, ils servent d’abord à … téléphoner.

Ce qui laisse beaucoup de temps pour aller contempler les oiseaux, les abeilles ou les vaches qui s’ébattent dans les prés.

Tout n’est question que de centres d’intérêt.

+3

AlerterHors sujet, même si c’est plein de bon sens ; la question de base étant liée à l’article : peut-on protéger plus ou moins facilement son matériel des snoopers ? – la réponse courte étant : non, ça n’est pas facile du tout et quasi-impossible pour un non-informaticien avec de solides connaissances.

+0

AlerterC’est clair que le mot ‘crypté’ en sécurité informatique c’est un peu l’indice du couillon… ou du commu-niquant qui cherche à vous vendre sa camelotte. Mais en même temps tout ça c’est sur l’internet digital, pas vrai ?

Merci pour les 99,99% restant de l’article et bonne continuation !

+2

AlerterLes commentaires sont fermés.