Source : Reflets, Jef Matiot, 24-02-2016

Depuis une grosse semaine, l’affaire Apple vs. FBI c’est le choc des titans. À ma gauche, Apple, championne de la vie privée. À ma droite le FBI, assisté du Department of Justice. L’objet de la querelle ? Le déverrouillage de l’iPhone de l’un des assassins de la tuerie de San Bernardino au mois de décembre. À lire certains commentaires, la seconde Guerre de la Crypto serait déclarée, le sort du monde se déciderait sous nos yeux inquiets.

Une backdoor pour les gouverner tous

Lorsque l’heureux possesseur d’un iPhone, iPad, ou iPod Touch, souhaite y accéder, le fonctionnement est, très schématiquement, le suivant. Il saisit d’abord son passcode. Celui-ci est transmis au système d’exploitation (l’OS). Un compteur du nombre de tentatives effectuées est incrémenté, puis le passcode est transmis à une fonction de dérivation cryptographique. Cette dernière est intégrée dans le SoC (système sur une puce). Il s’agit d’un élément matériel qui contient différents composants essentiels, notamment le micro-processeur. Un identifiant unique (ou UID), un nombre aléatoire et différent sur chaque iTruc, est codé lui aussi directement dans le matériel, dans le SoC. Cet UID est combiné avec le passcode par la fonction cryptographique, qui « dérive » une clé cryptographique (AES 256 bits en l’occurence) qui est ensuite utilisée par l’OS pour déchiffrer les données.

Au fur et à mesure que le nombre de tentatives infructueuses (le nombre de passcodes incorrects) augmente, et pour ralentir les vélléités d’un éventuel attaquant, le délai entre deux essais s’allonge progressivement. Au delà d’un certain seuil (dix essais par défaut), l’iPhone se verrouille et devra être débloqué par une procédure via le logiciel iTunes. Ou, si le propriétaire a choisi cette option plus radicale, les données contenues par l’appareil seront totalement effacées.

Pour déverrouiller le bazar, il y a plusieurs possibilités. Les deux plus évidentes sont à écarter en l’espèce, puisqu’il s’agit de disposer du passcode (merci Captain Obvious) ou de le deviner en moins de dix essais (merci Élizabeth Tessier).

Ceux qui ont du temps à perdre peuvent s’attaquer en force brute à la sortie de la fonction de dérivation qui fournit la clé. Autant le dire tout de go, c’est pas gagné-gagné. En fait, ceux-là seront sans doute morts avant d’avoir réussi, en tout cas beaucoup plus proche de la tombe. 256 bits c’est tout de même un nombre avec 77 chiffres, ça se traite avec respect.

Les Experts : Cyber tenteront, à grand renfort d’acides et autres produits chimiques, de démonter le SoC pour lire l’identifiant unique (l’UID) avec un microscope qui envoie la ganzou. Si l’opération est théoriquement possible, elle est très compliquée en pratique, sinon infaisable. Il s’agit en effet de microscopiques composants électroniques présents dans une « puce » minuscule mais extrêmement dense. La probabilité de réussir est très faible, le risque d’endommager façon puzzle irrémédiablement le matériel est quand à lui extrêmement élevé.

Mission impossible, alors ? Et bien pas vraiment. En effet, la sécurité de l’engin repose sur l’impossibilité pour l’attaquant d’essayer très rapidement un grand nombre de passcodes. Si l’on court-circuite l’étage qui compte et retarde les tentatives – et in fine déclenche le verrouillage de l’appareil ou la destruction des données – on pourra donc enchaîner très rapidement les essais, jusqu’à ce que le sésame tant convoité soit révélé. Ce shuntage est tout à fait possible, si l’on peut démarrer avec une version de l’OS (et du logiciel de la Secure Enclave, sur les versions les plus récentes des appareils pommés) plus tolérante à cet égard.

« Mais alors, vous exclamez-vous, je suis foutu·e ! Les espions chinois soviétiques du FBI ils peuvent rentrer quand ils veulent dans mon iPhone à moi que j’ai !? » Qu’on se rassure, ce n’est heureusement pas si simple. En effet, le logiciel de démarrage intégré au matériel (la Boot ROM) vérifie que l’OS chargé est « signé » cryptographiquement par Apple, qu’il s’agit bien d’un logiciel autorisé par Cupertino. Apple étant en possibilité de signer n’importe quel OS, la firme peut donc développer une version permettant d’attaquer les passcodesen force brute, et c’est très exactement ce qu’un tribunal, le DOJ et le FBI lui demandent de faire.

Il ne s’agit donc pas d’une « backdoor », comme on a pu le lire ici ou là, mais d’un outil de forensics, d’expertise judiciaire. Apple, contrairement à ce que ses communiqués laissent entendre, peut tout à fait créer une version de l’OS qui ne démarre que sur l’iPhone visé. Pourquoi ? Parce qu’Apple est le seul acteur a pouvoir signer cryptographiquement un tel OS. Ses ingénieurs pourraient donc très probablement y implanter du code de vérification permettant d’identifier le matériel, faisant ainsi en sorte que l’OS refuse de démarrer sur d’autres appareils. Les autres acteurs, le FBI notamment, seraient dans l’impossibilité de signer leur propre version, donc de la faire démarrer sur d’autres appareils pour chaluter les données de leurs propriétaires respectifs.

Apple se défend en faisant valoir que cette version d’OS constituerait « l’équivalent d’une clé-maître, capable d’ouvrir des millions de verrous » :

Bien sûr, Apple ferait de son mieux pour protéger cette clé, mais dans un monde où nos données sont constamment menacées, elle serait attaquée sans relâche par les hackers (sic) et les cybercriminels (sic).

Ouh, ça fait peur ! Et vas-y que ça hurle à la backdoor et qu’on va tous mourir à cause que le FBI il demande à la gentille Apple de créer une clé maître. Sauf que l’argument est totalement bidon : cette « clé maître » existe déjà. Il s’agit de celle qui permet à Apple de signer son OS avant de le distribuer à ses clients. Pour quiconque à cette clé en main, c’est la fête du slip de l’iPhone troué. Apple a donc d’ores et déjà ce problème de sécurisation de « clé maître ». Il n’est donc pas tant question de « chiffrement », ou de l’existence ou non d’un OS FBI-friendly, que du processus de signature cryptographique qu’impliquerait sa création.

Chef, chef ! J’ai fait une iBoulette

Du côté du FBI ou du DOJ, c’est ceinture noire de mauvaise foi cynique, septième dan. Sur l’affaire, d’abord. Le FBI n’est visiblement pas démuni pour conduire son enquête – historique des déplacements, SMS, relevés d’appels, données Internet – ainsi qu’une sauvegarde relativement récente du téléphone dans iCloud. Tout cela sans parler des éléments et témoignages qui n’auront pas manqué d’être recueillis par ailleurs. De l’aveu même de Jim Schrödinger Comey, le quantique directeur du FBI :

Peut-être que le téléphone contient la preuve qui permettrait de trouver plus de terroristes. Ou peut-être pas.

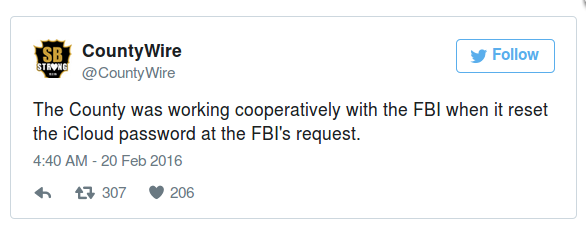

Les deux assaillants avaient pris soin de détruire leurs téléphones personnels après l’attaque, mais pas l’appareil concerné. Il s’agit, qui plus est, du téléphone professionnel de l’un des deux tireurs, Syed Farook. La probabilité de trouver du nouveau sur cet iPhone paraît ainsi bien mince. Passons sur le fait, qui serait hilarant en d’autres circonstances, que ce soit les forces de l’ordre elles-mêmes qui aient maladroitement interrompu les sauvegardes iCloud en essayant d’accéder au compte. Oh, la boulette…

Le DOJ avance que seul l’iPhone de Farook serait concerné. On peut légitimement douter de cet argument, dans la mesure où tout ce que les USA comptent de procureurs ou de policiers est déjà dans les starting-blocks pour demander la même chose, à commencer par le procureur de Manhattan avec ses 175 iPhones bien au chaud. Lesquels appareils n’ont pour l’essentiel aucun rapport avec des actions de terrorisme. Ce qui laisse à penser qu’Apple, ainsi que les Google, Facebook et cie, risquent le cas échéant de devoir recruter pour leur SAV des forces de l’ordre.

Autre argument du DOJ, Apple pourrait « conserver le logiciel en sa possession, le détruire une fois l’objectif atteint, et refuser sa dissémination en dehors d’Apple ». Cet argument est, une nouvelle fois, plutôt bancal à en croire un expert auprès des tribunaux US, Jonathan Zdziarski. Ce dernier nous explique que le FBI l’a joué fine, juridiquement parlant. Ainsi, d’un point de vue juridique, le FBI ne demande pas à Apple d’attaquer ses propres produits, chose qu’un juge aurait trouvé excessif. Au contraire, le FBI ne fait que solliciter « l’assistance raisonnable » d’Apple, la fourniture d’un outil, d’un « instrument ». Le FBI se chargera lui-même de « l’expertise ». L’expert précise ensuite les modalités administratives qui régissent la certification des « instruments » utilisés pour les procédures judiciaires (ici, l’OS modifié). Ce processus de validation, lourd et complexe, exigerait par exemple l’intervention du NIST (l’organe de normalisation technique US) pour les tests, d’un comité scientifique, d’experts de la défense, voire la communication du code source dans certains cas. On imagine mal comment cette procédure, qu’il faudrait de plus recommencer à chaque nouvelle modification, pourrait être compatible avec la stricte non-dissémination du logiciel, ou avec sa destruction.

Des perquisitions sous stéroïdes ?

Le « débat » ne brille donc pas par son honnêteté, nombre de propos tenant de la désinformation. Les arguments techniques, juridiques, politiques, affectifs, quoiqu’ils soient distincts (et parfois contradictoires), se superposent néanmoins allègrement dans un immense foutoir de communication alimentant l’opportunisme des uns et des autres. Le FBI et le DOJ instrumentalisent sans vergogne la peur du terrorisme à des fins politiques. Apple, qui collabore de manière routinière avec les forces de l’ordre, déroule impeccablement sa partition, quand la dite collaboration devient gênante, et enfile son costume de parangon de la privacy. Le commandement du tribunal, d’une portée limitée, a été ordonné par une cour subalterne. Apple fera sans doute appel de toutes les décisions lui étant défavorables, invoquera probablement tout un tas de raisons légales ou de procédures pour retarder l’éventuelle échéance et éviter qu’une décision fasse jurisprudence. L’affaire passerait alors de juridiction en juridiction, potentiellement jusqu’à la Cour Suprême, à la vitesse d’une moule lancée au galop. D’ici là, Apple annoncera en grande pompe la sortie de l’iPhone 12 et le dispositif technique, pour peu qu’il voie le jour, sera probablement obsolète depuis bien longtemps. En résumé, toute cette affaire est montée en épingle par les deux parties.

Néanmoins, la mesure sollicitée par le DOJ et le FBI s’inscrit dans un mouvement amorcé de longue date, visant à transformer certaines entreprises en auxiliaires de justice, de police ou du renseignement, au prétexte d’une opposition assez binaire entre vie privée individuelle et sécurité collective, que Reflets dénonçait dans un précédent épisode. Votre ordinateur, votre boîte mail, votre serveur ou votre smartphone se réduiraient à des projections de votre domicile dans le « monde extérieur », un peu comme l’est votre véhicule. Si l’on file l’analogie, ils ne devraient, selon toute logique, pas échapper aux capacités de perquisition de forces de l’ordre dûment mandatées. Après tout, si les amis du petit déjeuner peuvent venir vous faire un bécot défoncer votre porte à six heures du matin (ou au beau milieu de la nuit, état d’urgence oblige), il n’y a pas de raison que votre smartphone leur reste inaccessible. Les « nouveaux téléphones » (sic), d’après le procureur François Molins rendraient « la justice aveugle », excusez du peu. La question serait donc, pour reprendre les termes d’Olivier Ertzscheid, de savoir si votre smartphone devrait « résister à toute forme de perquisition ».

Mettons de côté l’affaire de San Bernardino, dans laquelle la culpabilité des assaillants ne fait, soit-dit en passant, aucun doute, iPhone ou pas. Une perquisition « classique » à votre domicile n’autoriserait qu’une collecte limitée d’informations. Une perquisition informatique – particulièrement sur un smartphone – permet de déterminer avec une précision diabolique l’historique de vos déplacements, vos centres d’intérêt, relations, et probablement une bonne partie de vos opinions. Cette expérience le démontre. Elle ne porte pourtant que sur des « métadonnées » collectées pendant une semaine. Vis-à-vis des perquisitions au domicile, les perquisitions informatiques constituent donc des intrusions beaucoup plus importantes dans la vie privée des personnes visées (présumées innocentes si ma mémoire est bonne), et dans celle de leurs relations. Ce n’est sans doute pas un hasard si les forces de l’ordre en sont si friands… Et si le législateur, tout à son combat pour la Liberté, fait en sorte qu’elles puissent être distribuées avec tant de générosité. Aveugle, la justice ? En y regardant de plus près, on dirait bien que la technologie la dote au contraire de sens hypertrophiés.

Finalement, la rhétorique sécuritaire en ce domaine peut se résumer à un unique argument : l’ubiquité du chiffrement gênerait le travail des forces de l’ordre. En se focalisant sur la cryptographie, on oublie souvent un fait tout simple : il existe des dizaines de choses qui gênent le travail de la police, qui ont été créées par les sociétés démocratiques pour éviter qu’elle ne soit omnisciente ou qu’elle ne dispose d’un pouvoir disproportionné. À ce qu’on nous a dit, certaines lois ont même été inventées tout exprès. Les drones de combats, les machines à voyager dans le temps et le pouvoir de lire dans les pensées, sont autant d’idées formidables qui rendraient sans doute le travail de la police plus efficace. Cela ne signifie pas qu’elles soient réalisables ou souhaitables.

Pourquoi pas, tant qu’on y est, interdire aux gens d’essayer de préserver leur vie privée ?

Oh, wait.

Mise à jour 09/03/2015 : fait qui nous avait échappé en première analyse, le FBI semble également mentir (on finit par se demander sur quoi l’agence ne pipeaute pas) sur la manière dont le redouté « auto-effacement » fonctionne. Ce ne sont pas les données qui sont effacées par cette dernière, mais une clé qui peut être sauvegardée et être restaurée entre les tentatives. Voir cet excellent article de l’ACLU pour les détails.

Source : Reflets, Jef Matiot, 24-02-2016

Nous vous proposons cet article afin d'élargir votre champ de réflexion. Cela ne signifie pas forcément que nous approuvions la vision développée ici. Dans tous les cas, notre responsabilité s'arrête aux propos que nous reportons ici. [Lire plus]Nous ne sommes nullement engagés par les propos que l'auteur aurait pu tenir par ailleurs - et encore moins par ceux qu'il pourrait tenir dans le futur. Merci cependant de nous signaler par le formulaire de contact toute information concernant l'auteur qui pourrait nuire à sa réputation.

Commentaire recommandé

Pour Snowden c’est des c[MODERE]s, le FBI a tout à fait les moyens de s’en sortir sans l’aide de Apple. Ils veulent seulement faire jurisprudence, mettre un frein au developpement technologique de la sécurité pour le grand public.

12 réactions et commentaires

Pour Snowden c’est des c[MODERE]s, le FBI a tout à fait les moyens de s’en sortir sans l’aide de Apple. Ils veulent seulement faire jurisprudence, mettre un frein au developpement technologique de la sécurité pour le grand public.

+25

Alerterpour Snowden c’est serieux mais il ne s’agit pas de lui ici.

Et si réellement la capacité de calcul est trop longue pour casser la clé ça peut poser problème aux autorités orweliennes.

Pour rappel une clé est considérée inviolable si le temps nécessaire à la casser est supérieur à la durée de vie moyenne d’un être humain.

Cependant quelles sont désormais les capacités informatiques des militaires US ? Sûrement bien plus avancés qu’ils veulent bien laisser l’entendre.

En tout cas c’est sûr qu’ils veulent établir une jurisprudence afin qu’ils aient tout les moyens possibles pour contrôler les gens.

+4

Alertersur le besoin d’illégalité, il suffit de se souvenir des toutes celles et ceux qui ont lutté pour le droit à l’avortement, le droit de vote, enfin tous nos droits démocratiques. Ces derniers ont été obtenus par des luttes que le pouvoir en place considérait comme illégales.

C’est un paradoxe mais sans illégalité, pas de démocratie.

+11

Alerteren fait il s’agit uniquement de la clé maître permettant de certifier un OS conforme et autorisant le démarrage du téléphone.

Les options sont :

-Apple fait un OS (sous le contrôle des experts du FBI) en mettant sa clé.

– elle donne directement sa clé.

Dans les 2 premièrs cas, la clé sera connue des autorités …

– elle refuse

Une chose est sur, officiellement Apple declare ne pas vouloir ouvrir ses boiboites …

Si jamais ils donnent directement la clé, on risque fort de ne jamais le savoir …

+2

AlerterSachant que Linus Torvalds a été approché pour ajouter une backdoor dans Linux, je serais étonné qu’il n’y ait réellement aucune porte dérobée sous iOS.

+9

AlerterEt via le logiciel iTunes ? C’est pas possible ?

Bon… trève de plaisanterie, aux dernières nouvelles, un hacker à vendu au FBI la solution. Le type a trouvé une faille sur l’appareil et l’a vendu via le Darknet ….

C’est le site Atlantico qui le dit ici de façon très démagogique :

http://www.atlantico.fr/decryptage/surprise-dans-duel-apple-fbi-pirates-prennent-parti-pour-services-renseignement-et-voici-pourquoi-fabrice-epelboin-bug-bounty-2638781.html

Je crois que Ed a raison, le FBI cherche la jurisprudence et fait mousser les choses….

+6

Alerter« Les « nouveaux téléphones » (sic), d’après le procureur François Molins rendraient « la justice aveugle »

Une partie de notre vie privée rendue inaccessible au régime lui est insupportable. Quand la fachocratie ne prend même plus la peine de mettre des gants.

Mais tout ceci bien sur, les gens, c’est pour votre sécurité..

+5

AlerterEt ne pas oublier qu’avec les métadonnées, et quelque soit l’appareil, sans aucun code, une cartographie de vos activités, de vos relations, de vos opinions, de votre santé aussi depuis que les mutuelles sont affiliées à des banques (et n’en sont plus donc) est connue et même revendue entre tous les organismes intéressés (d’où vient le chiffre d’affaire de services gratuits tels que facebook, de google, de …..).

La cryptographie ne va protéger que le contenu, c’est à dire ce que vous expliquerez de vive voix aux enquêteurs après 96 heures de garde à vue (dans ce cas, mais avec Valls ça va pas diminuer hein?).

J’ai tendance à croire Snowden sur parole, ne serait ce que pour ce qu’il a osé faire, ils ont tout mais veulent plus et cerise laissent supposer ainsi que nous sommes protégés.

Pure com’ comme ils disent

+6

AlerterJ’ai oublié, avec tout çà, de féliciter l’auteur de ce papier documenté, précis et très accessible.

+1

AlerterQuestion. Les motivation d’Apple sont-elle pures? Pas plus que celles du FBI! Je n’ai certainement pas plus confiance (au contraire bien moins) dans ces Big society que dans des agences d’Etat à priori contrôlées démocratiquement (même si ce contrôle doit certainement être plus efficace). Je pense donc que la Puissance Publique doit, selon des procédés démocratiques, avoir possibilité de contrôle -dans des délais raisonnablement courts et sans investissement démesuré- de toutes les activités de tous les organisme privés (qui par nature ne sont pas démocratiques).

+1

AlerterVous savez je pense que le combat est perdu. Je suis persuadé en tant qu’ancien informaticien ayant une bonne connaissance des systèmes d’exploitation et de sécurité, que dans le noyau même, il est déjà inclus une activité qui peut se déclencher à la demande et qui enverra toutes les informations (Smartphone arrêté ou pas) vers des systèmes centraux de surveillance. Donc toute conversation, localisation, contenu seront agrégés dans ce système central et il sera très aisé de surveiller des zones entières et de présenter les graphiques de déplacement et les liens entre personnes.

Il ne faut simplement pas que ça se sache, d’où le jeu de rôle actuel, mais quel bel outil ?

Où commence et où s’arrête notre vie privée, à partir du moment que la loi permet d’analyser le contenu de nos ordinateurs ou des traces extérieures de nos activités sur le WEB ?

+4

AlerterCe qui explique pourquoi toute personne exerçant une activité illégale utilise des téléphones à cartes rechargeables, n’hésitant pas à retirer la batterie « au cas où ». La surveillance des « smartphones » se résume à une surveillance du citoyen lambda.

+2

AlerterLes commentaires sont fermés.