Source : The Intercept, Kim Zetter, 07-03-2018

Quand le mystérieux groupe connu sous le nom de « Shadow Brokers » [NdT : les courtiers de l’ombre] publia il y a un an sur internet une partie des outils de hacking volés à la NSA, les experts qui étudièrent ce matériel se penchèrent pour la plupart sur les outils les plus puissants, dénommés exploits zero-day et utilisés pour introduire des programmes malveillants ou prendre le contrôle des ordinateurs ciblés. Mais un groupe hongrois de chercheurs en sécurité informatique repéra autre chose dans les données, une collection de scripts et d’outils de scanning que l’Agence Nationale de Sécurité utilise pour détecter les pirates informatiques étrangers qui utilisent les machines infectées.

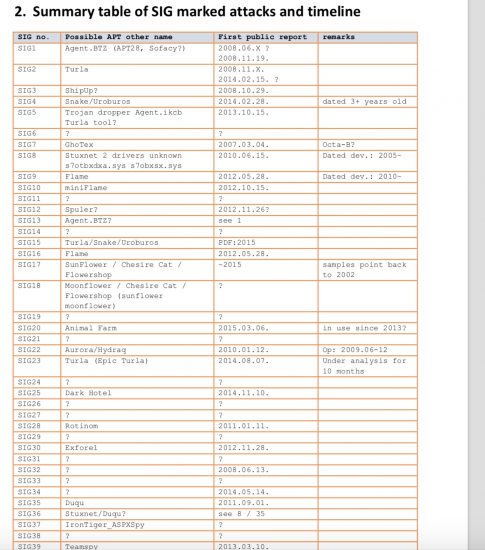

Il s’avère que ces scripts et outils de scanning sont tout aussi intéressants que les exploits zero-day. Ils révèlent qu’en 2013 – année supposée du vol des outils de la NSA par le groupe Shadow Brokers – la NSA pistait au moins 45 opérations d’origine étrangère différentes, connues au sein de la communauté de sécurité informatique sous le nom de menaces persistantes avancées, ou APTs. Certaines de ces opérations sont connues de la communauté de sécurité informatique générale – mais certaines peuvent prendre la forme de d’opérations malveillantes ou restent inconnues des chercheurs.

Les scripts et outils de scanning révélés par le groupe Shadow Brokers et étudiés par l’équipe hongroise ont été créés par une équipe de la NSA portant le nom de Territorial Dispute [NdT : conflit territorial], ou TeDi. Des sources au sein des services de renseignement ont fait savoir au journal The Intercept que la NSA avait créé cette équipe après le vol en 2007 à un sous-traitant de la défense américaine des croquis de l’avion de combat JointStrike Fighter et d’autre données sensibles par des hackers, peut-être chinois ; l’équipe était supposée détecter et s’opposer plus rapidement aux attaques sophistiquées d’agresseurs d’origine étrangère lorsque ceux-ci apparaissent en ligne.

« À l’inverse des États-Unis qui ne s’aperçurent qu’au bout de cinq ans que tout avait été volé, leur but était d’essayer de déterminer en temps réel qu’un vol de données était en cours », a dit une source des services de renseignement au journal The Intercept.

Mais leur mission évolua pour fournir aux hackers de la NSA une connaissance de la situation en temps réel pour leur permettre de savoir quand un acteur de l’État-nation ciblé travaillait sur la machine qu’ils essayaient de pirater. La NSA ne fut pas immédiatement disponible pour commenter ces informations.

« Leur but était d’essayer de déterminer en temps réel qu’un vol de données était en cours. »

Quand la NSA pirate des ordinateurs situés en Iran, en Russie, en Chine ou ailleurs, ses opérateurs veulent savoir si des espions étrangers travaillent sur le même ordinateur car ces hackers pourraient voler les outils de la NSA ou espionner les activités de la NSA sur ces ordinateurs. Si ces espions étrangers sont bruyants et imprudents, ils peuvent aussi causer l’exposition les opérations menées par la NSA. Par conséquent, selon qui s’est introduit dans l’ordinateur, la NSA peut décider d’abandonner ou de poursuivre très précautionneusement ses activités sur la machine. En effet, il existe un certain nombre de mises en garde et de commentaires dans les données communiquées à l’équipe Territorial Dispute intimant à ses opérateurs la marche à suivre quand ils découvrent certains fichiers de logiciels malveillants d’un intérêt particulier – « INCONNU – MERCI DE VOUS RETIRER » sont des instructions données aux opérateurs de l’équipe pour un fichier ; les commentaires « LOGICIEL MALVEILLANT DANGEREUX – ALLEZ CHERCHER DE L’AIDE AU PLUS VITE » et « OUTIL BIENVEILLANT – BESOIN D »AIDE AU PLUS VITE » s’appliquent à d’autres fichiers.

« Ils ont commencé à s’inquiéter à l’idée de s’introduire dans les systèmes avec nos outils alors que d’autres personnes y étaient aussi qui auraient pû voler ou comprendre ce que nous faisions. C’était pour éviter d’être détecté » a dit un deuxième représentant des services de renseignement connaissant le programme au journal The Intercept.

Les scripts de l’équipe Territorial Dispute utilisent des signatures digitales pour traquer les acteurs APT. Ces signatures fonctionnent comme des empreintes digitales pour les groupes de hackers – ils peuvent inclure des noms de fichier ou des lignes de code de logiciels malveillants que les pirates de ces menaces avancées utilisent de façon répétées ou inclure des changements particuliers que ces hackers talentueux ont l’habitude d’introduire dans les réglages du système central de fonctionnement d’un ordinateur. Ces éléments sont appelés des indicateurs de compromission ou IoC par la communauté de la cybersécurité.

Dans les scripts de la NSA, aucun des groupes de menace avancée ne sont identifiés par les noms généralement utilisés pour les désigner dans la communauté de recherche en informatique – à la place la NSA les appelle Sig1, Sig2, etc. – mais les chercheurs hongrois ont passé l’année dernière à éplucher les scripts pour essayer de faire correspondre ces noms de code à des échantillons connus de logiciels malveillants et à des groupes de menace avancée. Ils ont aussi étudié la séquence des signatures dans la liste numérotée de la NSA pour déterminer quand l’équipe Territorial Dispute ajoutait certaines opérations à la liste et voir si la NSA avait pu avoir connaissance de certaines opérations avant la communauté de sécurité informatique.

Les chercheurs hongrois ont pris les noms de code donnés par la NSA aux attaques informatiques venant d’États étrangers – Sig1, Sig2, etc. – et les ont reliés à des logiciels malveillants et des groupes connus publiquement. Laboratoire de Cryptographie et de Sécurité des Systèmes, Ukameti

Dans au moins un cas, impliquant un groupe complexe de hackers connus sous le non de Dark Hotel [NdT : Hôtel Sombre] suspecté être originaire de Corée du Sud et ciblant des entités asiatiques, il se pourrait que la NSA ait traqué certains des outils de ce groupe en 2011, trois ans environ avant leur découverte par l’ensemble de la communauté de la cybersécurité.

« Ça soulève des questions… sur le fait que la NSA aurait peut-être dû faire fuiter ou publier des informations à propos de certaines de ces choses non identifiées », a dit Boldizsár Bencsáth du Laboratoire de Cryptographie et de la Sécurité des Systèmes, aussi connue sous le nom de CrySys Lab.

L’équipe de recherche, dirigée par Bencsáth, regroupe des collègues de son laboratoire et des chercheurs de la firme de sécurité hongroise Ukatemi. Le CrySys Lab est connu pour sa découverte en 2011 d’un outil d’espionnage israélien appelé Duqu, suspecté d’avoir été créé par quelques uns des mêmes hackers israéliens impliqués dans le développement de la célèbre attaque numérique Stuxnet visant à saboter le programme nucléaire iranien.

L’équipe de Bencsáth compte publier ses conclusions à propos des scripts de la NSA cette semaine au Sommet Kaspersky pour la Sécurité à Cancun, Mexique, dans l’espoir que d’autres chercheurs se plongent dans l’analyse de ces données pour identifier plus de ces groupes de menace avancée que la NSA pourchasse. L’équipe de recherche espère aussi que ces informations vont aider la communauté à classer quelques uns des logiciels malveillants et des signatures qui ont été précédemment découverts par la communauté de la cybersécurité mais qui restent non attribués à un groupe spécifique de menace car les chercheurs ne savent pas à quel groupe de hackers ils appartiennent. Jusqu’à présent, l’équipe de recherche n’a pu identifier avec certitude qu’une poignée de groupes de menace avancée et a émis des suppositions plausibles à propos d’autres groupes.

« Sur la base des résultats actuels, certaines attaques, certains échantillons ou même des centaines d’échantillons vont pouvoir être identifiés comme appartenant à quelques attaques ATP qui n’étaient auparavant pas connues ou seulement partiellement », déclare le rapport de l’équipe de recherche.

Bencsáth note que dans la plupart des cas, la NSA a utilisé entre deux et cinq indicateurs de risque pour chaque groupe de menace qu’elle traquait, même si les chercheurs en sécurité peuvent généralement en amasser des douzaines ou, dans certains cas, même des centaines pour un groupe de pirates informatiques. L’un des responsables du renseignement a déclaré à The Intercept que la NSA n’a besoin que de quelques signatures de haute qualité pour trouver un APT. « C’est un grand mythe qu’il y a des milliers de[signatures] pour des groupes particuliers », note-t-il. « Ces gars se concentrent vraiment sur les deux ou trois signes révélateurs qui pourraient vous bloquer[sur un APT] ».

Le F-35 Joint Strike Fighter. Après que des pirates chinois auraient volé les plans de l’avion d’un sous-traitant de la défense, la NSA a intensifié ses efforts pour détecter les pirates des États-nations, ont déclaré des sources à The Intercept. Photo : George Frey/Getty Images

La NSA ne se contente pas de rechercher des acteurs étrangers pour protéger ses propres opérations, elle s’intéresse aussi à observer ce que les pirates informatiques étrangers volent et comment ils le font. Un tel balayage peut également aider la NSA à découvrir des cibles de grande valeur dans des régions géographiques où elle n’a peut-être pas les connaissances nécessaires pour identifier les meilleures machines à cibler.

« Dans certaines régions où vous n’avez peut-être pas toutes les informations spécifiques, il pourrait être très important de savoir si vous êtes au bon endroit », a déclaré le deuxième responsable à The Intercept. Si plusieurs acteurs de la menace se trouvent sur la même machine, cela indiquerait qu’il s’agit d’une cible de valeur.

En fait, il n’est pas rare de trouver de multiples groupes de menaces persistantes avancées sur des systèmes de grande valeur. En mars 2014, Kaspersky Lab a découvert de multiples groupes sur une machine dans un institut de recherche au Moyen-Orient que Kaspersky a surnommé le « Magnet of Threats » [l’aimant des menaces] ; en plus de Regin, considéré comme un kit d’espionnage britannique, ils ont trouvé le malware Equation Group de la NSA, ainsi que des modules appartenant à Flame, considérés comme une opération israélienne ; Animal Farm, que l’on croit appartenir aux services de renseignements français ; Careto (ou Mask), que l’on croit être un groupe d’État-nation hispanophone ; et Turla, un groupe russophone.

L’équipe de règlement des différends territoriaux a créé leurs signatures pour les APT dans l’ordre séquentiel ; chaque fois qu’une nouvelle attaque était découverte ou que quelqu’un trouvait quelque chose d’intéressant qui était soupçonné d’être un groupe de menace avancé, une nouvelle signature était créée, selon l’une des sources de renseignements. Bien que l’équipe se soit d’abord concentrée sur les groupes de piratage chinois et russe, ceux des autres nations se sont ajoutés au fil du temps, y compris Israël et même les États-Unis, comme l’équipe de Bencsáth l’a découvert.

Sig1, la première signature de malware de la NSA sur la liste lors de sa création en 2007, se réfère à Agent.btz, selon l’équipe de Bencsáth. Surnommé « la brèche la plus grave dans les systèmes informatiques classifiés de l’armée américaine », le ver Agent.btz aurait été introduit dans le réseau SIPR (Secret Internet Protocol Router) du ministère de la Défense pour obtenir des informations classifiées à partir d’une clé USB qu’un soldat a ramassée dans un cybercafé en Afghanistan. Elle a été attribuée à la Russie.

L’équipe de Bencsáth identifie Sig25 comme l’acteur de la menace connu des chercheurs sous le nom de Dark Hotel et Tapaoux. Acteur de premier plan, le groupe est considéré comme actif depuis 2007 et cible des cadres de haut niveau, des agences gouvernementales et des ONG, avec pour cible principale les entités de Corée du Nord, du Japon et de l’Inde – pays d’Asie ayant des programmes nucléaires. « Leur ciblage a pour thème le nucléaire, mais ils ciblent aussi la base de l’industrie de la défense aux États-Unis et d’importants dirigeants du monde entier dans tous les secteurs ayant trait au développement économique et aux investissements », a déclaré Costin Raiu, directeur de l’équipe de recherche et d’analyse mondiale de Kaspersky Lab. L’équipe de Raiu, qui a exposé publiquement certains des piratages de Dark Hotel en 2014, a trouvé des indices indiquant qu’il pourrait provenir de Corée du Sud.

L’un des anciens agents des services de renseignement a dit à The Intercept que Sig16 est un APT israélien. Les chercheurs hongrois pensent que cette signature est pour Flame, un kit d’espionnage de grande envergure découvert par Kaspersky Lab en 2012 et qui aurait été créé en 2007 par certains membres de l’équipe qui a travaillé sur Stuxnet.

Sig8 sur la liste de la NSA est à la recherche de signes d’infections Stuxnet sur les machines, selon l’équipe de Bencsáth.

Pourquoi la NSA rechercherait-elle dans les ordinateurs qu’elle pirate pour ses propres logiciels malveillants ou ceux de ses alliés ? Dans le cas des outils de piratage appartenant aux alliés proches des États-Unis dans le groupe « Five Eyes » qui comprend le Royaume-Uni, le Canada, l’Australie et la Nouvelle-Zélande, il est probable qu’il les cherche à des fins de déconfiture, de sorte que les parties ayant des intérêts communs ne se percutent pas sur les mêmes machines. Mais dans le cas de Stuxnet, l’un des anciens responsables du renseignement a déclaré que des signatures ont été ajoutées par l’équipe de règlement des différends territoriaux en 2010, après que Stuxnet a commencé à se propager de façon incontrôlée, ce qui a mené à sa découverte et à sa révélation publique.

« Il y a eu des efforts de nettoyage », a dit le responsable.

Tout cela soulève des questions sur ce que l’on dit aux opérateurs de la NSA au sujet des APT qu’ils scannent. Stuxnet était une opération hautement confidentielle et étroitement contrôlée qui n’était connue que d’un petit groupe de personnes au sein du gouvernement et de la NSA, de sorte que parler aux opérateurs du malware que Sig8 essayait de détecter aurait pu exposer l’opération secrète au risque d’être découverte. Pour cette raison, les anciens responsables du renseignement ont dit à The Intercept que les opérateurs sont en grande partie tenus dans l’ignorance.

« On a dit aux gars qui effectuaient les opérations qu’ils devaient commencer à exécuter ces scripts pour voir s’il y avait ces autres outils », a-t-il dit. « Mais ils ne savent pas ce que sont les choses. »

Source : The Intercept, Kim Zetter, 07-03-2018

Traduit par les lecteurs du site www.les-crises.fr. Traduction librement reproductible en intégralité, en citant la source.

Nous vous proposons cet article afin d'élargir votre champ de réflexion. Cela ne signifie pas forcément que nous approuvions la vision développée ici. Dans tous les cas, notre responsabilité s'arrête aux propos que nous reportons ici. [Lire plus]Nous ne sommes nullement engagés par les propos que l'auteur aurait pu tenir par ailleurs - et encore moins par ceux qu'il pourrait tenir dans le futur. Merci cependant de nous signaler par le formulaire de contact toute information concernant l'auteur qui pourrait nuire à sa réputation.

Commentaire recommandé

En termes de droit international (pardon pour le gros mot), l’action de ces groupes institutionnels pose un gros problème. La tendance qu’ont les Usa à s’en affranchir étaient déjà patente hors du réseau, mais là, avec les possibilités virtuellement illimitées de celui-ci, l’abolition des frontières leur fait pousser des ailes.

L’inconsequence de la NSA à déjà eu des répercussions économiques, quand une faille zéro day qu’ils s’étaient empressés de ne pas divulguer, à fuité sur le réseau et que certains petits malins en ont profité pour infecter plusieurs infrastructures informatiques de grandes entreprises, et demander des rançons(Renault y a eu droit en France). Ce genre de faille étant du pain béni pour les hackers, car elle n’est pas encore découverte, donc pas patchée, du coup c’est une porte grande ouverte dans plusieurs millions de machines, potentiellement.

La NSA est responsable juridiquement, mais ont-ils payé les dégâts, qui chez certaines entreprises se sont révélés très élevés ? Le gouvernement fédéral US a-t-il seulement fait un mea culpa public ? Vous connaissez la réponse..

Que tous les états voulant rester dans la course financent des groupes d’experts en cybercapacité, cela fait partie du jeu. Ça se rajoute à la panoplie habituelle (le renseignement, le contre espionnage et tutti quanti) et en soi ça n’a rien d’anormal, surtout depuis la réactivation d’une certaine guerre froide.

Mais ce qui est plus inquiétant c’est l’inconsequence de certains acteurs étatiques, s’affranchissant de toute notion de responsabilité.

La nation exceptionnelle, qui impose son droit des affaires, son droit économique, ses prérogatives financières à la planète toute entière et de façon unilatérale, fait la même chose sur le réseau . Ce nouvel impérialisme devrait en inquiéter plus d’un.

8 réactions et commentaires

Gorge profonde à l’ère du tout connecté s’appelle RJ45. C’est moins sexy.

En tout cas merci pour cet article de vulgarisation.

+2

AlerterEn termes de droit international (pardon pour le gros mot), l’action de ces groupes institutionnels pose un gros problème. La tendance qu’ont les Usa à s’en affranchir étaient déjà patente hors du réseau, mais là, avec les possibilités virtuellement illimitées de celui-ci, l’abolition des frontières leur fait pousser des ailes.

L’inconsequence de la NSA à déjà eu des répercussions économiques, quand une faille zéro day qu’ils s’étaient empressés de ne pas divulguer, à fuité sur le réseau et que certains petits malins en ont profité pour infecter plusieurs infrastructures informatiques de grandes entreprises, et demander des rançons(Renault y a eu droit en France). Ce genre de faille étant du pain béni pour les hackers, car elle n’est pas encore découverte, donc pas patchée, du coup c’est une porte grande ouverte dans plusieurs millions de machines, potentiellement.

La NSA est responsable juridiquement, mais ont-ils payé les dégâts, qui chez certaines entreprises se sont révélés très élevés ? Le gouvernement fédéral US a-t-il seulement fait un mea culpa public ? Vous connaissez la réponse..

Que tous les états voulant rester dans la course financent des groupes d’experts en cybercapacité, cela fait partie du jeu. Ça se rajoute à la panoplie habituelle (le renseignement, le contre espionnage et tutti quanti) et en soi ça n’a rien d’anormal, surtout depuis la réactivation d’une certaine guerre froide.

Mais ce qui est plus inquiétant c’est l’inconsequence de certains acteurs étatiques, s’affranchissant de toute notion de responsabilité.

La nation exceptionnelle, qui impose son droit des affaires, son droit économique, ses prérogatives financières à la planète toute entière et de façon unilatérale, fait la même chose sur le réseau . Ce nouvel impérialisme devrait en inquiéter plus d’un.

+26

AlerterEspions, contre-espions, contre-contre-espions, etc., c’est sans fin.

Les amis, à ne pas confondre avec les ennemis, les retournements d’alliance et les ententes de circonstance. Ne jamais faire confiance, en particulier à soi même.

Etre discret, invisible, tout en indiquant aux seuls accrédités sa présence, attendre tapi dans le noir et être en temps réel les yeux et les oreilles de qui vous emploie. Tout voir et tout entendre, en tous lieux et à tout instant là ou c’est indispensable, c’est à dire partout. Etre prêt à barbouzer à coup de malwere lorsque nécessaire.

Espérons que notre pays soit au plus haut niveau dans ce domaine, et que nos services ne fassent pas de différence entre nos amis déclarés et nos ennemis désignés.

Une pensée pour notre « grand amis » étasunien qui espionne téléphoniquement notre président (tifrice, ci-devant capt’ain de pédalo), sans générer la moindre réaction du dit président (de gélatine vanillée).

wikileaks-ecoute-nsa-presidents-francais

+2

AlerterJe vous invite à fréquenter le site Reflet,

bien qu’il soit devenu payant,

vous y trouverez au moins une explication plausible

à la mollesse des réactions de la France.

En gros, si je me souviens bien, l’attitude française était liée à un échange de « bons procédés » portant sur l’Afrique avec nos « amis Américains ».

Parmi de nombreux articles, celui-ci

https://reflets.info/articles/nsa-snowden-la-france-ce-cas-tres-particulier

+1

AlerterLa France est au top. D’ailleurs avec le contrat pour la Défense signé sans appel d’offre avec Microsoft, et contrairement aux avis des militaires eux-même, nous sommes certains d’avoir le meilleur de la technologie US sur nos ordinateurs militaires. ]:->

De même que notre bigbrother national étant incapable de traiter le volume de données provoqués par l’extorsion des bigdata de tous ses citoyens qui n’ont rien a cacher, la France a confié le traitement de ses données aux USA à une société privée renommée et fiable. D’ailleurs comme gage de sérieux, elle reçoit 20% de ses financements par la NSA.

+2

Alerter« notre “grand amis” étasunien qui espionne téléphoniquement notre président (tifrice, ci-devant capt’ain de pédalo), sans générer la moindre réaction du dit président (de gélatine »

Jurisprudence constante : les patrons ont accès aux ordinateurs de leurs employés au sein de l’entreprise, donc pas de souci.

Par contre, il ne me paraît pas souhaitable que « notre pays soit au plus haut niveau », ses capacités informatiques étant exclusivement consacrées à contrôler le peuple et non pas à le défendre contre quelque puissance étrangère que ce soit.

+0

Alerter« après le vol en 2007 à un sous-traitant de la défense américaine des croquis de l’avion de combat JointStrike Fighter »

Vu le coût exorbitant et le mauvais service que rend cet appareil, ces plans sont fort utiles pour les autres nations en montrant ce qu’il ne faut surtout pas construire 😉

+7

AlerterRigolo.

Je me dis que moi « Politique » en charge de la « Cyberguerre », je ne vais pas m’emmerder à chercher à attaquer les pays étrangers avec des bataillons d’agents payés par le contribuable à partir de machines « officielles ».

Je protège au max mes réseaux, je lâche la bride à mes hackers nationaux que je surveille étroitement et je pompe tout ce qu’ils trouvent. 🙂

Mon petit doigt me dirait que ça serait ce que font les Restes du Monde que j’en serais pas surpris.

Tout benef..!

Nous en sommes à vouloir acheter du matos US en boite pour notre programmation militaire… Bon!

+3

AlerterLes commentaires sont fermés.